솔라윈즈 해킹 사태로 보는 공급망 공격

안녕하세요! 보안클라우드입니다. 오늘은 지난해 12월부터 IT업계를 떠들썩하게 하고 있는 솔라윈즈 해킹 사태와 솔라윈즈 해킹과 연관된 공급망 공격에 대하여 알아보려고 합니다. 그럼 같이 무슨 일이 일어난 건지 알아보도록 할까요?

솔라윈즈 해킹 사태는 IT 장비 모니터링 솔루션을 개발하는 기업 솔라윈즈(SolarWinds)의 소프트웨어를 통해 이뤄진 해킹 사건을 지칭합니다. 해커는 이 사건에서 솔라윈즈의 네트워크 관리 도구 '오리온'의 업데이트 파일에 악성코드를 삽입하여 피해자들이 악성코드를 다운로드하게 하여 내부 시스템에 침투하였는데요. 이번 사태로 인해 세계 각국의 공공기관과 민간기업으로 악성코드에 의한 해킹 피해가 확산됐는데요, 대표적으로 미국 재무부, 상무부, 상무부 산하의 통신정보관리청, 미국의 보안 기업인 파이어아이, 마이크로소프트도 피해를 입은 것으로 확인됐습니다. 이번 공격은 역사상 최악으로 손꼽힐만한 공급망 공격으로도 불리는데요. 그렇다면 공급망 공격이란 무엇일까요?

공급망 공격 (Supply Chain Attack)

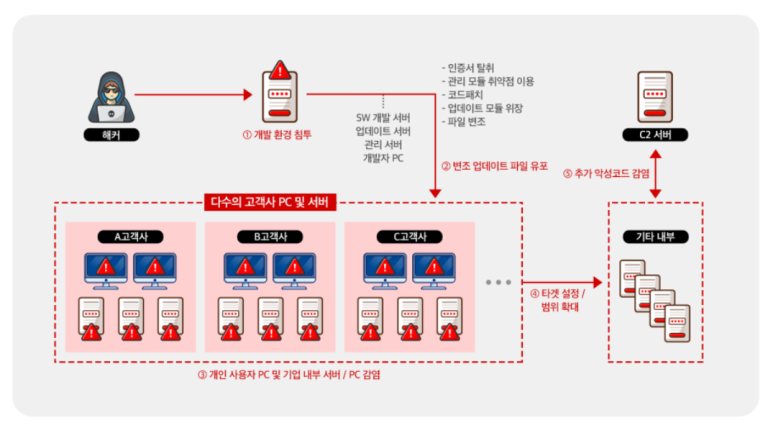

공급망 공격은 시스템 및 데이터에 접속할 수 있는 시스템 및 SW를 통해 공격자가 시스템에 침투할 때 발생합니다. 공격자는 공급 업체의 시스템을 장악한 후, 인증서를 탈취하거나 코드 패치, 업데이트 모듈 위장 등의 방식으로 악성코드를 업로드합니다. 악성코드는 정상 파일로 위장되어 배포되고, 이를 내려받은 다수의 사용자와 서버가 악성코드에 감염되며, 해커는 해당 서버들을 거점으로 이용해 공격 영역을 확대합니다. 게다가 해커는 소프트웨어 개발사의 코드 사인 인증서를 탈취하여 업데이트 파일에 악성코드를 심고, 해당 파일에 코드 사인 인증을 거쳐 업데이트 서버에 업로드합니다. 사용자 기기는 업데이트 파일에 정상 코드 사인이 있기 때문에 신뢰할 수 있는 파일이라 여기며 다운로드를 하게 되는데요. 이렇듯 업데이트 서버를 이용한 공급망 공격은 공격이 시작되기 전 감염 사실을 알기 어렵고, 일시에 대규모의 사용자가 동시에 피해를 볼 수 있는 특징이 있습니다.

공급망 공격, 어떻게 관리해야 할까

업체 입장에서는 자사의 네트워크만 관리하는 것이 아닌 협력 업체, 관계사, 고객사까지 전부 고려해야 하는 때가 됐는데요. 공급망 공격이 상호 신뢰를 바탕으로 이루어지던 행위를 노리고 발생한 만큼 정말 안전한지 확인이 되지 않는다면, 이젠 안전을 담보할 수 없게 됐습니다. 이제 보안 담당자들은 우리 회사로만 업무 범위를 좁혀서는 제대로 보안할 수 없는데요. 지속적인 관심과 상호 간에 유기적인 협력을 통해서 위험 관리를 하는 것이 현재로서는 가장 효율적인 공급망 공격에 대한 위험관리가 될 것 같습니다.

오늘은 공급망 공격에 대해서 알아보았는데요. 모두들 현재 사용하고 있는 제품들이 안전한지 한 번씩 돌아보는 시간이 되었으면 좋겠습니다. 그럼 다음 시간에 또 다른 주제를 가지고 찾아뵙도록 하겠습니다.