제3의 동거인, 나는 해커와 함께산다. 월패드 해킹

안녕하세요, 보안클라우드입니다. 코로나 바이러스로 인해 자택근무, 온라인 교육, 홈 트레이닝이 증가함에 따라 단순 휴식공간이었던 주거 공간이 휴식처이자 일터, 교육의 장, 체육관으로 변화하게 되었는데요, 거주인만 존재하는 마음의 안식처인 거주공간에 불청객이 난입한다면 어떨까요? 이번 주제는 내부의 스파이 월패드 해킹에 대해 이야기하려 합니다.

월패드란?

월패드

월패드는 공동주택, 아파트 등 편의성 위해 벽면에 설치된 IoT 단말기로 도어락 제어, 관리실, 경비실 다른 집과 연결하는 기능을 가진 월패드가 최근에는 집안 조명, 난방, 환기, IoT 기기 등을 제어하는 장치로 발전하였습니다. 이러한 편리한 기능을 가진 월패드가 악용된다고 생각해 본 적이 있을까요? 만약 월패드가 악용이 된다면 외부인인 제3자가 직접 출입하지 않아도 사생활 유출뿐만 아니라 화재나 절도 등의 위협에 놓이게 됩니다. 이런 월패드 보안 문제는 오래전부터 보안전문가들이 지적해왔으나, 지난해 11월에 월패드 해킹 사건으로 인한 피해가 드러나면서 사회적으로 문제가 되었습니다.

월패드 해킹사건

최근에 월패드 해킹으로 인해 사람들을 걱정하게 만들었는데요, 무엇으로 사람들을 걱정하게 만들었는지 다음과 같습니다. 해커는 공동망을 이용하여 해당 집에 직접 들어가지 않아도 제3의 눈인 월패드의 카메라를 통해 집안을 감시하여 사생활 유출에 대한 문제를 야기하였습니다. 이러한 문제가 발생한 이유에는 공동주택이나 아파트에서는 전체 세대가 하나의 공동망을 사용, IoT 기기의 미약한 보안성 때문입니다. 공동망을 사용한다는 것은 1층에 거주하는 사람과 21층에 거주하는 사람의 망이 같다는 뜻이자 1층에서 21층까지 네트워크망에 접속이 가능하다는 것이며, 대부분의 IoT 기기 제작 시 필요한 소스코드나 바이너리는 외부에 가져다 쓰는 경우가 많기에 보안 취약점 점검이 이루어지지 않은 경우가 많아 소스코드에 대한 취약점이 존재합니다. 경찰청이 수사한 주요 해킹 경로는 각 가정에 설치된 월패드와 아파트 네트워크실로 주로 13년 전 인터넷 상거래 업체 A사에서 1000만 명의 고객 정보를 해킹한 것과 비슷한 수법인 ‘웹쉘’(Web Shell) 공격 방식으로 사용됐습니다. 이 월패드 해킹 사건은 아파트 등 공동 주거지역의 정보보안이 약하다는 점을 노린 공격으로, 초급 수준의 해킹 기술만 있으면 해킹이 가능할 만큼 월패드 구축 시 보안에 대한 대비가 전혀 이뤄지지 않았음을 보여주는 사건입니다. 그렇다면 이번 월패드 해킹사고에 사용된 웹쉘은 무엇인지 알아보겠습니다.

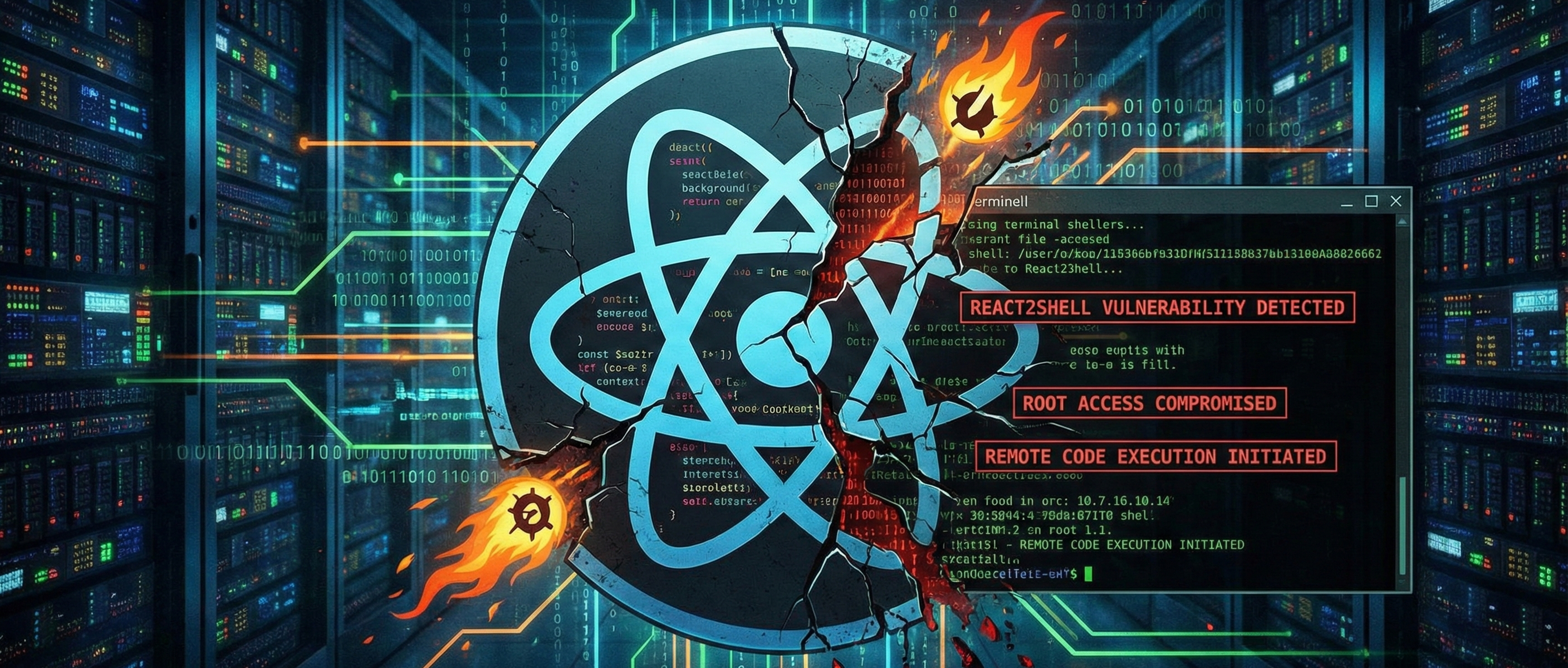

웹쉘(Web Shell)

웹쉘은 웹 기반으로 동작하는 셀 프로그램으로 해커가 업로드 취약점을 통해 관리자 권한을 얻어 시스템에 명령을 내릴 수 있는 악성코드로, 이를 이용하여 다음과 같은 시나리오를 만들어 낼 수 있습니다.

시나리오1. 월패드 관리 서버 해킹

아파트와 같은 다가구 공동주택에 설치된 월패드인 경우 관리실에 제어 서버를 두고 아파트 전체를 월패드에 연결하여 다른 집에 통신을 하는 시스템인 경우로, 관리실에 설치된 월패드 제어 서버에서 제어 프로그램이 웹 기반으로 되어 있는 경우가 많기 때문에 해당 관리 서버가 해킹되어 웹셀이 설치될 경우 혹은 이메일이나 메신저 등을 통해서 관리자도 인식하지 못한 상태에서 웹셀을 관리 서버에 설치하여 월패드 관리 서버를 해킹하여 월패드의 전체 제어 권한을 얻게 되는 시나리오가 있습니다.

시나리오2. 각 세대의 월패드 시스템 해킹

또 다른 시나리오로는 각 세대의 월패드를 해킹하는 방법으로, 최근 월패드는 외부에서 스마트폰으로 연결 제어가 가능합니다. 이는 월패드마다 외부에서 접속 가능한 방법이 존재한다는 의미이며 해커는 이 방법을 이용하여 스마트폰이 아니더라도 다른 기기들도 얼마든지 접속 방법만 알면 접속이 가능하다는 뜻입니다. 해커는 이를 이용하여 월패드 시스템에 접속하여 그 안의 데이터 조작 및 웹쉘 공격으로 월패드의 제어 권한을 획득이 가능해집니다.

이 문제를 보안하려면 어떻게 해야 하나?

이 문제점을 보안하기 위해 가구 간 망 분리, 각 가정에서는 IoT의 패스워드 암호화 및 유추하기 어려운 패스워드 정책, IoT 기기에 대한 주기적인 최신 보안 업데이트 적용, 카메라 기능 미사용 시 카메라 렌즈 가리기 등 피해를 축소시키는 방법이 있습니다. 하지만 가구 간 망 분리를 하여도 일부 기능은 인터넷과 연결되어 보안 위협 가능성이 있으며, 월패드와 연동된 스마트폰을 통해 카카오톡을 하거나 인터넷 서핑을 하면 '외부 인터넷'을 통해 해킹이 가능합니다. 외부 인터넷을 통한 해킹이기 때문에 이와 연동된 중앙 서버까지 침투가 가능하며. 공동망 관리자 PC에 피싱(이메일을 통한 악성코드 감염), 방화벽 침투 등이 가능하기에 각 가정이 IoT 비밀번호를 주기적으로 바꿔도 해킹 위협이 존재합니다. 가구 간 망 분리가 해킹을 미연에 방지하거나 혹은 해킹을 확산 방지하는 데 있어 어느 정도 효과는 있겠지만 만병통치약은 아니라는 이야기입니다. 궁극적인 보안을 적용하기 위해서는 관리자 및 각 가정에서의 보안 인식 강화, IoT 개발사는 IoT SW 제작 개발 시, 개발 단계에서 취약점을 제거하여 튼튼한 SW를 만들 수 있도록 개발 단계에서 시큐어코딩을 적용하고 개발 완성 단계 전 보안 취약점 점검을 수행하여 취약점을 제거하여 튼튼한 IoT SW를 제작하는 것이 중요합니다. 소스코드 취약점에는 웹쉘만 있는 것이 아니라 다양한 취약점이 존재합니다. 이 다양한 취약점을 막기 위해서는 SW개발보안전문기업 보안클라우드가 참여하지 않을 수 없겠지요. 홈 IoT의 시큐어코딩 보안클라우드와 함께해보시는게 어떠실까요?

지금까지 월패드 해킹에 대해 알아보았습니다. 다음에는 다른 주제로 여러분을 찾아뵙겠습니다.