랩서스 해킹 사태 - 글로벌 기업도 예외없는 해킹

안녕하세요, 정보보호 전문 업체 보안클라우드입니다. 최근 국내 S사와 L사 미국의 M사와 N사 등.. 여러 회사들이 해킹사고가 발생하였습니다. 대기업이라 불리는 이 회사들이 사내 보안 수준이 상당한데도 불구하고 어떻게 해킹사고가 발생하였는지 알아보겠습니다.

해킹 피해 규모는 어떠한가?

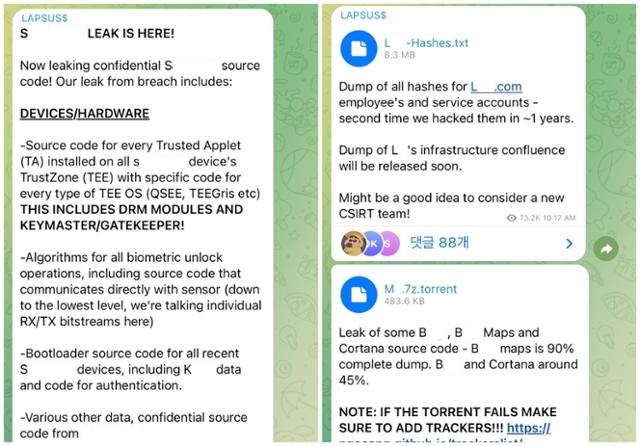

해커그룹에 의한 데이터 유출

해킹을 당한 S사, L사, M사, N사의 피해는 다음과 같습니다.

S사를 해킹해 보안 실행 환경에 설치된 모든 소스코드, 생체 인식 잠금 해제 시스템에 대한 알고리즘, 보안 플랫폼을 포함한 시스템 부트로더(부팅 시 처음에 사용되는 코드) 소스코드, S사의 주요 파트너사의 기밀 사항, 출시된 ‘S사의 스마트폰 모델 S22′부터 이전 스마트폰까지 부트로더 소스코드, 직원들의 발표·실험자료 (경쟁사의 무선이어폰 샘플 조사 엑셀파일 등..)이며 L사에서는 임직원 이메일 계정 및 비밀번호 약 9만 건을 탈취, N사에서는 시스템에 침입하여 1TB 가량의 GPU 회로를 포함한 기밀 데이터를, M사에서 검색 엔진과 지도 서비스, 인공지능 소프트웨어 등 기타 프로젝트 소스 코드가 해킹당했습니다.

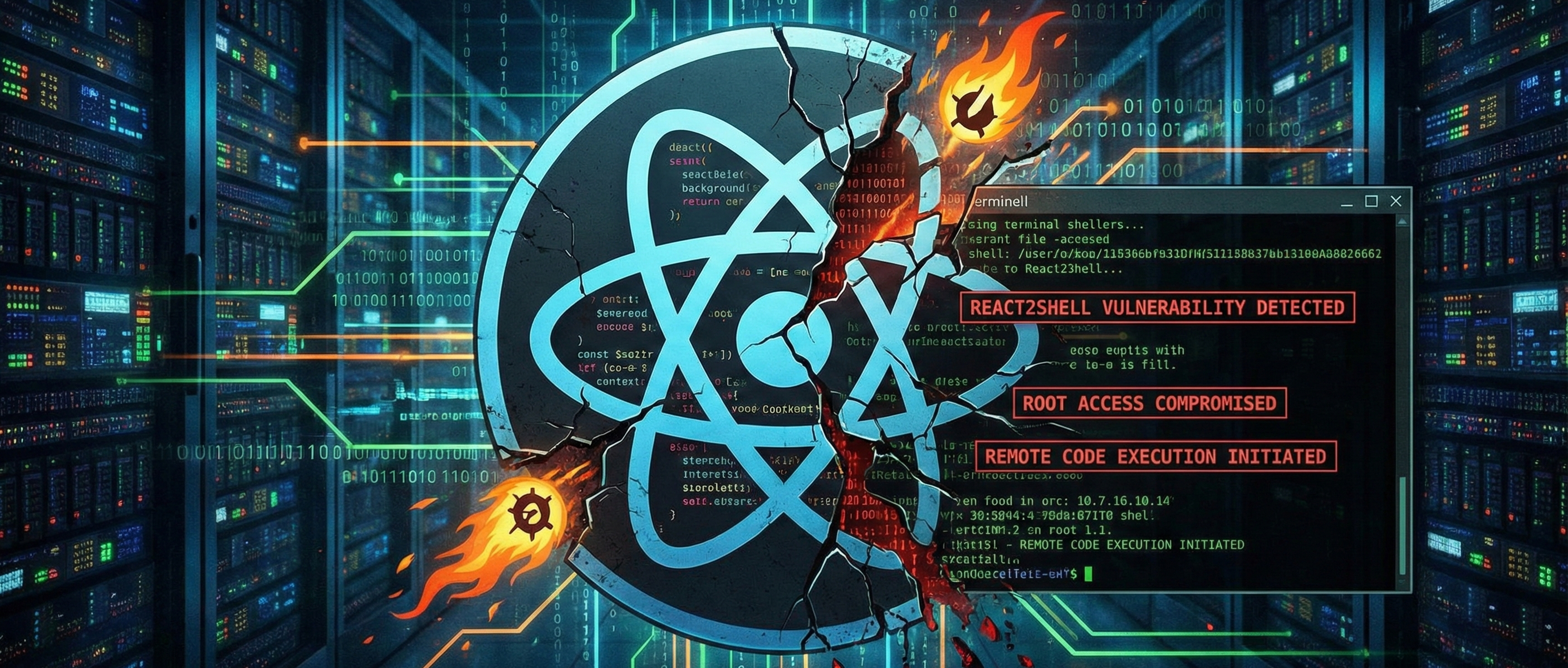

누가 어떻게 해킹 공격을 한 것 일까?

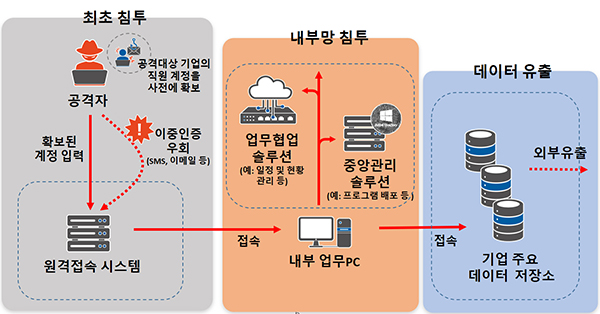

사이버 공격 단계 (출처:과학기술정보통신부)

해커 그룹 Lapsus$는 2021년 12월에 등장한 해커 그룹으로 여러 글로벌 기업을 해킹하였습니다. 해커 그룹 Lapsus$는 공격하기 전 다크 웹을 통해 공격 대상의 임직원의 정보를 구매하거나 다양한 해킹 공격으로 임직원 계정 정보를 입수하기 위해 노력을 쏟아 정보를 얻어 공격 대상 기업에 접근할 수 있는 권한을 얻어냈으며, 공격 대상 기업의 내부정보에 접근할 수 있도록 권한을 더 높이기 위해 다른 취약한 지점을 찾거나 AD 익스플로러를 사용하여 다른 사람의 권한을 확인하여 어느 계정이 더 높은 권한을 가지고 있는지 확인, 내부에 있는 다른 직원을 해킹하는 등 권한 상승을 하기 위한 공격을 하였습니다. 이러한 방식을 이용하여 권한 높은 계정을 이용하여 기업 내부 게시판에 접근하거나 내부 데이터를 유출하였습니다. 간단히 정리하자면 공격 대상 기업의 임직원 계정 정보 입수 -> 내부 정찰 및 권한 상승 -> 유출 갈취 방식으로 해킹 공격이 수행되었습니다.

해킹 공격에 대한 보안 대책은?

해킹의 대상이 된 프로그램의 소스코드가 유출된 것은 개인정보가 유출된 것이 아니기 때문에, 이를 이용하는 고객에게는 큰 피해가 없을 수 있습니다. 하지만 기업의 입장은 고객과 다르게 유출된 코드는 통상 공개되는 소스코드가 아니며, 유출된 코드를 참고하여 경쟁업체가 해당 기능을 따라 만들거나 금방 기술을 따라잡을 수 있는 래퍼런스를 공유하는 셈이기 때문에 기술경쟁력 측면에서 큰 타격이 있을 수 있습니다. 또한 유출된 소스코드를 바탕으로 공격자들이 잠재되어 있는 보안 취약점을 찾게되면, 해당 취약점을 통해 공격의 대상이 될 수 있는 문제도 발생할 수 있습니다.

이를 방어하기 위해서는 Two Factor 인증 즉, 이중인증을 적용하되 이 중 생체 기반 인증(홍채, 지문 등..)을 필수로 적용하여 외부로부터 침투 가능성을 낮춰야 합니다. 또한 재택근무가 늘어나면서 원격으로 시스템에 접근하는 경우 사전 승인된 단말기와 접속 IP 등 만 접속 가능하도록 접근 보안정책을 적용하여 보안을 강화할 수 있습니다. 그 외의 다양한 방법으로는 유출 시를 대비하여 코드 난독화를 하여 작성된 코드를 읽지 못하게 하는 방법이 있는가 하면, 새로운 시스템을 새로 개발하는 방법이 있으나 이 방법은 시스템에 따라 비용과 시간이 크게 소모된다는 단점이 있습니다.

IT 기술의 발전에 따라 정보 및 기술에 대한 의존도가 증가하게 되면서 데이터는 중요 자산이 되었습니다. 이에 따라 점점 잦아지는 해킹 침해 사고로 인해 데이터 유출 문제는 사회 경제적으로 중요한 사안이 되었습니다. 해킹 침해 사고에 대비하기 위해 모든 직원 보안 교육을 통해 보안 인식을 제고시키고, SW를 개발할 때에는 시큐어코딩 적용 및 코드 난독화, 네트워크 구성 시 보안망 구축을 통해 관리적, 기술적, 물리적 보안을 모두 적용하여 침해 사고에 대비 및 대처할 수 있도록 갖추어 두어야 합니다. 이만 오늘의 주제는 마치고 다음에 유익한 보안 이슈로 찾아뵐게요!